Más de 140 millones de cuentas comprometidas tras la exposición de usuarios y contraseñas: quiénes son los afectados

Entre los datos expuestos se encontraban credenciales de redes sociales como TikTok, Facebook, Instagram y X

InfobaeMás de 140 millones de cuentas quedaron comprometidas tras la filtración masiva de usuarios y contraseñas, impactando a personas de todo el mundo y abarcando servicios en línea de los más diversos sectores. El hallazgo fue realizado por el investigador de ciberseguridad Jeremiah Fowler, quien detalló la magnitud y el alcance de la exposición en un informe publicado en ExpressVPN.

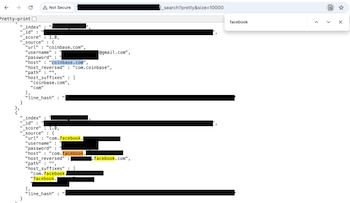

El descubrimiento de la base de datos expuesta reveló un volumen alarmante de información sensible. Según Fowler, la base contenía 149.404.754 inicios de sesión y contraseñas únicos en un archivo de 96 GB sin protección de contraseña ni cifrado. Una revisión preliminar mostró miles de documentos con correos electrónicos, nombres de usuario, contraseñas y enlaces URL para acceder o autorizar cuentas.

El propio investigador señaló: “Este no es el primer conjunto de datos de este tipo que descubro y solo pone de relieve la amenaza global que representa el malware que roba credenciales”. Fowler subrayó que la información robada suele almacenarse en repositorios en la nube, y que ni siquiera los ciberdelincuentes están exentos de sufrir filtraciones de datos.

En este caso, la base era de acceso público, lo que permitía a cualquier persona que la encontrara acceder potencialmente a las credenciales de millones de usuarios.

Plataformas y servicios afectados por la filtración de contraseñas

La magnitud del incidente no solo radica en la cantidad de cuentas comprometidas, sino en la diversidad de servicios implicados. Entre los datos expuestos se encontraban credenciales de redes sociales como Facebook, Instagram, TikTok y X, además de sitios y aplicaciones de citas. Incluso aparecieron cuentas de OnlyFans, incluidas rutas de inicio de sesión tanto para creadores como para clientes.

Entre las cifras estimadas, destacan 48 millones de cuentas de Gmail, 4 millones de Yahoo, 1,5 millones de Outlook, 900 mil de iCloud y 1,4 millones de dominios .edu. En lo que respecta a plataformas sociales y de entretenimiento, se detectaron 17 millones de cuentas de Facebook, 6,5 millones de Instagram, 780 mil de TikTok, 3,4 millones de Netflix, 100 mil de OnlyFans y 420 mil de Binance.

Riesgos para cuentas gubernamentales y seguridad nacional

Uno de los aspectos que más inquietud generó en el análisis fue la aparición de credenciales vinculadas a dominios .gov de numerosos países. Fowler indicó: “Si bien no todas las cuentas vinculadas a gobiernos otorgan acceso a sistemas sensibles, incluso un acceso limitado podría tener graves consecuencias según el rol y los permisos del usuario comprometido”.

La exposición de estas credenciales gubernamentales abre la puerta a campañas selectivas de phishing, suplantación de identidad o posibles accesos a redes oficiales. Como alerta el investigador, el riesgo para la seguridad nacional y pública aumenta si las credenciales caen en manos equivocadas.

La respuesta ante la filtración: gestión, reportes y consecuencias

La investigación reveló que la base de datos no tenía información que permitiera identificar a su propietario. Por ello, Fowler reportó la situación directamente al proveedor de hosting a través de un formulario de abuso en línea.

La respuesta inicial fue que la IP no pertenecía a la compañía principal, sino a una subsidiaria independiente que aún usaba el nombre de la organización matriz.

Fowler debió insistir durante casi un mes y tras varios intentos, finalmente se suspendió el hosting y las millones de credenciales robadas dejaron de estar accesibles públicamente.

El proveedor no ofreció detalles sobre quién estaba detrás de la base ni si la información se empleó con fines delictivos o de investigación. Tampoco se sabe cuánto tiempo estuvo disponible la base de datos antes de que fuera reportada, ni si otros actores accedieron a ella.

Origen de los datos: malware infostealer y keylogging

El informe de Fowler explica que la base de datos parecía almacenar información obtenida mediante keylogging y malware del tipo “infostealer”: programas diseñados para extraer credenciales de dispositivos infectados de manera silenciosa.

A diferencia de otros conjuntos de datos analizados por el investigador, esta base contenía información adicional, como la ruta “host_reversed” en formato (com.example.user.machine), lo que facilitaba la organización de los datos robados según víctima y origen.

Fowler concluye: “Este descubrimiento también demuestra que ni siquiera los ciberdelincuentes son inmunes a las filtraciones de datos. La base de datos era de acceso público, lo que permitía a cualquiera que la descubriera acceder potencialmente a las credenciales de millones de personas”.