Piratería en el Cuerno de África: el regreso de una amenaza olvidada

Entrevistamos a Mónica Lupiáñez, coordinadora del Global Security Operations Center de ACK3 para conocer de cerca la situación: hace dos días intervino la fragata española Victoria en la liberación de un buque.

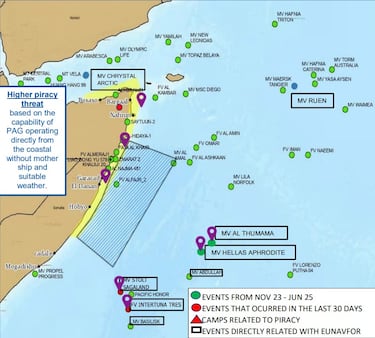

El petrolero Hellas Aphrodite, de bandera griega, fue liberado la tarde del 7 de noviembre, más de 24 horas después de que piratas lo abordaran frente a las costas de Somalia. EUNAVFOR Atalanta informó que los 24 tripulantes se encuentran a salvo, tras haber podido permanecer en la ciudadela del buque, y que la fragata española ESPS Victoria permanecía junto al petrolero mientras este se preparaba para reanudar la marcha. El buque fue abordado a unas 560 millas náuticas al sureste de Eyl, Somalia. El capitán informó de disparos con armas ligeras y de que los piratas habían lanzado lanzacohetes RPG contra el buque cisterna, cargado de gasolina, antes de abordarlo. La tripulación, compuesta por un capitán montenegrino, griegos y filipinos, logró refugiarse en la ciudadela, donde permanecieron. El Victoria combatió con su helicóptero, vehículo aéreo no tripulado, avión de reconocimiento y su equipo de Operaciones Especiales. Junto a ellos, un avión japonés P3C, un avión de patrulla marítima de reconocimiento de Seychelles y el Mando Conjunto de Operaciones español.

Puntland Maritime Police Forces (PMPF) vigilan la zona.Anadolu

Puntland Maritime Police Forces (PMPF) vigilan la zona.AnadoluLa piratería ha vuelto

Martin Kelly, director de consultoría de EOS Risk Group, destaca que el incidente del Hellas Aphrodite fue el tercero en el que se sospecha que está involucrado el mismo grupo de piratas. Habrían intentado atacar al Al Thumama, con bandera de las Islas Marshall, que había zarpado de Qatar con destino a Polonia. El buque pesquero comercial Intertuna Tres, con bandera de Seychelles fue atacado el 2 de noviembre; el mismo día que el granelero Spar Apus, con bandera noruega, tuvo que cambiar su rumbo.

Según datos recientes del International Maritime Bureau (IMB) y la Operación Atalanta, los incidentes de piratería han aumentado un 35% en 2025, con varios ataques exitosos en aguas somalíes y yemeníes. El caso del MV Magic Seas, atacado con RPGs, misiles antibuque y drones, marca un punto de inflexión: la piratería ha evolucionado hacia una forma más violenta y tecnológicamente avanzada.

Somalia vuelve a ser una zona de alto riesgo, llegando hasta el Estrecho de Hormuz.Camille Delbos/Art In All of Us

Somalia vuelve a ser una zona de alto riesgo, llegando hasta el Estrecho de Hormuz.Camille Delbos/Art In All of UsLos piratas ya no son simples oportunistas. Utilizan embarcaciones nodrizas, lanchas rápidas, y se apoyan en redes logísticas compartidas con grupos armados como Al-Shabaab o incluso los hutíes de Yemen, quienes habrían suministrado armamento y entrenamiento a cambio de acciones desestabilizadoras en el Golfo de Adén.

La inteligencia artificial y los sistemas de vigilancia marítima, como el AIS, los satélites Sentinel o los proyectos europeos MARISA e IPATCH, han mejorado la detección de amenazas. Sin embargo, la falta de interoperabilidad, la debilidad institucional en Somalia y Yemen, y la escasa coordinación entre actores civiles y militares siguen siendo obstáculos críticos.

La situación geopolítica añade más incertidumbre. La independencia de Puntlandia, la suspensión de relaciones con Jubalandia, y el conflicto en Yemen, son factores que alimentan un entorno volátil. Aunque el riesgo actual es considerado bajo por UKMTO, los analistas advierten que el fin del monzón, la reducción de patrullas internacionales y los incentivos económicos podrían reactivar con fuerza la piratería.

La Operación Mare Liberum V, prevista para noviembre de 2025, busca reforzar la cooperación internacional. Pero el desafío es claro: sin una estrategia integral que combine seguridad, desarrollo y diplomacia, el Cuerno de África seguirá siendo un punto ciego en la seguridad marítima global.

En noviembre ha vuelto la piratería a las costas africanas.

En noviembre ha vuelto la piratería a las costas africanas.Para conocer en profundidad la situación que está mutando a pasos agigantados, hablamos en esta entrevista con Mónica Lupiáñez, coordinadora del Global Security Operations Center de ACK3, para quien el fenómeno de la piratería en el Cuerno de África debe ser seguido de cerca, especialmente en un tablero geopolítico multidimensional donde escenarios calientes próximos, como el triángulo Israel-hutíes-Irán, podría desviar la atención de otras problemáticas como la piratería en la zona, dejando un espacio de oportunidad, e incluso de colaboración entre actores, para la reanudación de actividades delictivas y criminales en el ámbito marítimo. Es por ello que desde la Unidad SKU (Strategic Knowledge Unit) se han desarrollado algunos aspectos principales a tener en cuenta.

Pregunta - ¿Ha desaparecido la piratería en el cuerno de África?

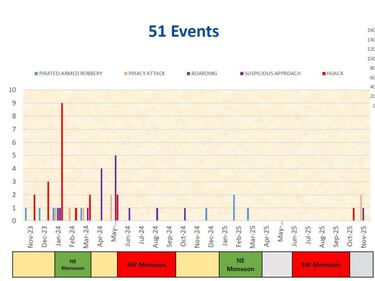

Respuesta - Durante la última década, la piratería en el Cuerno de África ha experimentado una reducción significativa respecto al pico registrado entre 2008 y 2012. Organismos como UKMTO y EU NAVFOR (Operación Atalanta) coinciden en que el nivel actual de amenaza es bajo, aunque persisten riesgos latentes asociados a la inestabilidad regional, la falta de control costero y la reactivación de redes criminales. Según el International Maritime Bureau (IMB), los incidentes en la zona somalí representan menos del 5 % de los ataques globales desde 2022.

No obstante, informes recientes de la Operación Atalanta y del IMB indican un incremento global del 35% en incidentes de piratería en 2025, incluyendo casos en aguas somalíes. De hecho, desde 2017 hasta 2023, se considera un período de calma ya que no se reportó ningún asalto con éxito. No obstante, a partir del incidente reportado en 2023, el recuento parece haber ido en aumento, pues en 2024 se registraron 4 intentos de asalto y 4 asaltos con éxito. También en 2025 se han reportado 4 asaltos con éxito:

- 07/02/2025: Asalto y secuestro de una embarcación a vela (dhow) por 6 individuos. Tras robar los efectos personales de la tripulación, los piratas abandonaron la embarcación.

- 17/02/2025: Asalto y secuestro de un barco pesquero con bandera yemení y toma como rehenes a 5 miembros de la tripulación. El 23 de febrero, un buque de la Armada española lo abordó e indicaron que los piratas habían abandonado el barco.

- 16/03/2025: Asalto y secuestro de un dhow por piratas armados que tomaron como rehenes a 8 miembros de la tripulación. El incidente se encuentra bajo investigación.

- 07/07/2025: Asalto al MV Magic Seas, presuntamente por piratas de origen yemení. El buque fue atacado por múltiples buques pequeños y armamento que causaron un incendio a bordo; la tripulación se vio obligada a abandonar el barco.

Si bien la tendencia general ha disminuido notablemente desde 2012, informes de UNODC y GI-TOC advierten de un aumento puntual vinculado a condiciones socioeconómicas precarias y reducción de presencia naval internacional. Aún es pronto para confirmar este repunte en Somalia y el Mar Rojo, aunque el IMB advierte que la amenaza persiste y podría resurgir con el cambio de estación y el fin del monzón.

El auge de la misma piratería conocida hasta ahora exige otras respuestas.jason florio

El auge de la misma piratería conocida hasta ahora exige otras respuestas.jason florioP - ¿Qué patrones operativos han detectado en las últimas incursiones piratas?

R - Por lo general, los piratas somalíes y yemeníes tienden a estar armados con lanzagranadas contracarro tipo RPG-7, habiendo demostrado su capacidad para atacar buques a gran distancia desde la costa. Las incursiones recientes muestran una mayor planificación logística y uso de embarcaciones nodrizas, combinadas con lanchas rápidas (esquifes/skiffs).

Según reportes de la MSCIO (Maritime Security Centre Indian Ocean), la estrategia típica implicaría la incautación y el secuestro de un dhow, que posteriormente se utilizaría como embarcación nodriza. El secuestro de estas embarcaciones, normalmente destinadas al comercio, permitiría pasar desapercibido entre el tráfico marítimo habitual, evitando las patrullas. La táctica consistiría en el despliegue de esquifes desde el barco nodriza (dhow) para atacar, logrando navegación más allá de las 600 millas náuticas frente a la costa oriental de Somalia. Los reportes indican que, tras la incautación, es probable que los barcos sean dirigidos y retenidos en la costa somalí mientras se llevan a cabo las negociaciones de rescate.

Por ejemplo, el asalto al MV Magic Seas anteriormente expuesto, sufrió ataques con lanchas rápidas, armas ligeras, más de una veintena de proyectiles contracarro RPG y al menos tres misiles antibuque. De acuerdo con informes de UKMTO y de las firmas de seguridad Ambrey y Diaplous, el asalto se produjo mediante una ofensiva coordinada que combinó fuego directo desde ocho embarcaciones pequeñas y el impacto posterior de drones.

P - ¿Qué actores están detrás de las operaciones piratas hoy en día? ¿Hay vínculos con grupos armados o redes criminales transnacionales?

R - Los piratas somalíes siguen siendo los principales actores en el Cuerno de África, especialmente en zonas como Puntlandia, donde el control estatal es débil. También se han detectado vínculos con grupos armados, aunque los piratas somalíes y los islamistas radicales mantienen objetivos distintos: la piratería tiene una motivación económica (rescate o robo rápido), mientras que grupos como Al-Shabaab persiguen el control territorial y político-religioso. Aunque geográficamente coexisten, sus ámbitos de operación y financiación son distintos. No obstante, es habitual ejercer tácticas de cooperación ocasional, por ejemplo, Al-Shabaab cobrando tasas o “protección” a piratas que operan en su territorio, sin involucrarse directamente en los ataques, o usando redes logísticas comunes (rutas de suministro o contrabando compartidas) para mover armas o combustible.

Según reportes de Naciones Unidas, los hutíes (Yemen) y Al-Shabaab (Somalia), habrían confirmado la evidencia de reuniones físicas entre personal de los hutíes de Yemen en julio y septiembre de 2024. Durante estas reuniones, los hutíes acordaron suministrar armas avanzadas (incluidos drones armados, misiles balísticos y sistemas antiaéreos) y entrenamiento avanzado a Al-Shabaab, a cambio de que este último intensificase las actividades de piratería y secuestros por rescate en el Golfo de Adén y frente a las costas de Somalia: atacando buques de carga, interfiriendo en el tráfico marítimo y cobrando rescates de los buques capturados.

El tráfico marítimo de la zona abastece a todo el mundo.

El tráfico marítimo de la zona abastece a todo el mundo.P - ¿Qué tecnologías de vigilancia marítima están utilizando para detectar amenazas piratas?

R - En la actualidad, las navieras, fuerzas militares y organismos internacionales están empleando distintas tecnologías avanzadas para detectar amenazas. Normalmente se encuentran encuadradas en un sistema de información mayor que integra los datos de distinta naturaleza para obtener una visión completa:

- AIS (Automatic Identification System): Es un transmisor que permite a los barcos compartir y recibir datos de verificación, como posición, rumbo, y velocidad. Es obligatorio para la mayoría de buques comerciales y permite la monitorización del tráfico en tiempo real.

- OSINT marítimo y observación costera: Análisis de fuentes abiertas para detectar patrones de riesgo (embarcaciones sin AIS, trayectorias inusuales, comunicaciones anómalas, etc.).

- Imágenes satelitales Sentinel (EMSA), que aportan visual y datos desde el espacio, como el programa Copernicus Maritime Surveillance (CMS).

- Drones marítimos para complementar las patrullas navales, proporcionando reconocimiento visual y térmico.

- Sistemas de radar como el Sea Hawk polarimétrico, que se emplea en vigilancia costera y detección de embarcaciones pequeñas.

- Sistemas inteligentes de detección de amenazas a bordo, como el Proyecto IPATCH (UE) para la detección desde los propios barcos, mediante sistemas electroópticos como cámaras y sensores infrarrojos.

Mogadiscio se ha vuelto a convertir en el foco de la noticia.UKTMO

Mogadiscio se ha vuelto a convertir en el foco de la noticia.UKTMOP - ¿Cómo se integran los datos satelitales, AIS y OSINT en sus protocolos de alerta temprana?

R - En los principales sistemas de vigilancia marítima, ya sean de EU NAVFOR, UKMTO, EMSA, OTAN o UNODC, la integración de múltiples fuentes de datos es esencial. Un ejemplo particularmente estructurado es el del Proyecto MARISA (Maritime Integrated Surveillance Awareness) impulsado por la OTAN, que adopta un modelo de “fusión de datos” articulado en cuatro etapas. Estas fases, aunque con variaciones, son representativas del enfoque común que emplean la mayoría de estos sistemas:

Nivel 1: Recolección y normalización. Se captan datos de satélites (imágenes SAR y ópticas), señales AIS de los buques, fuentes OSINT (informes civiles, redes sociales, observadores costeros), y se estandarizan los datos (coordenadas, hora UTC, formato de mensajes AIS).

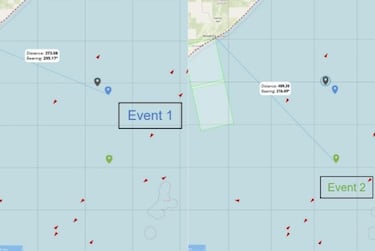

Nivel 2: Correlación. Los sistemas cruzan la información. Por ejemplo, si una embarcación aparece en imagen satelital pero no transmite AIS, se marca como “buque oscuro”. También se agregan reportes OSINT/HUMINT (ej., redes de pescadores) que confirmen actividad sospechosa en esa zona.

Nivel 3: Análisis. Algoritmos de IA y machine learning o analistas humanos buscan patrones anómalos (rumbos irregulares, paradas sospechosas, concentración de embarcaciones), y se combinan con modelos de riesgo que ponderan factores históricos de ataques.

Nivel 4: Validación humana, alerta y difusión. Cuando se confirma una amenaza, se genera una alerta temprana compartida con fuerzas navales y operadores comerciales, validada por analistas de inteligencia marítima.

P - En cuanto al papel de la inteligencia artificial en la predicción de rutas de riesgo.

R - El papel de la IA lleva jugando un papel fundamental desde 2018, mejorando e implementando cada vez más capacidades avanzadas de análisis y predicción, sobre todo con la introducción de machine learning en torno al 2020-2023. Una de sus principales aplicaciones es el procesamiento de grandes cantidades de datos AIS de cara a identificar patrones en movimientos de buques, lo cual permite detectar anomalías, como colisiones u otros incidentes al identificar movimientos no consistentes con los de una embarcación típica. Los algoritmos analizan variables como el clima, tráfico marítimo e historial de ataques, mientras que el machine learning es empleado para anticipar rutas de riesgo y evitar zonas vulnerables.