Siete claves para tener la mejor contraseña

Gestores de claves, segundo factor de autenticación y otras estrategias para proteger toda información confidencial de un usuario y empresas

Pues toda la información que existe en una empresa, tanto interna como externa, es crucial; sin datos no hay inteligencia ni predicción del futuro.

Según Oracle, la innovación de un nuevo modelo de negocio se puede medir por la forma moderna y disruptiva en que se utilizan los datos. Y en ese orden, las personas necesitan redefinir cómo se maneja la información.

David Uribe, Jefe de Transformación Tecnológica de Oracle Colombia, sugiere: 7 prácticas para el manejo adecuado de las contraseñas.

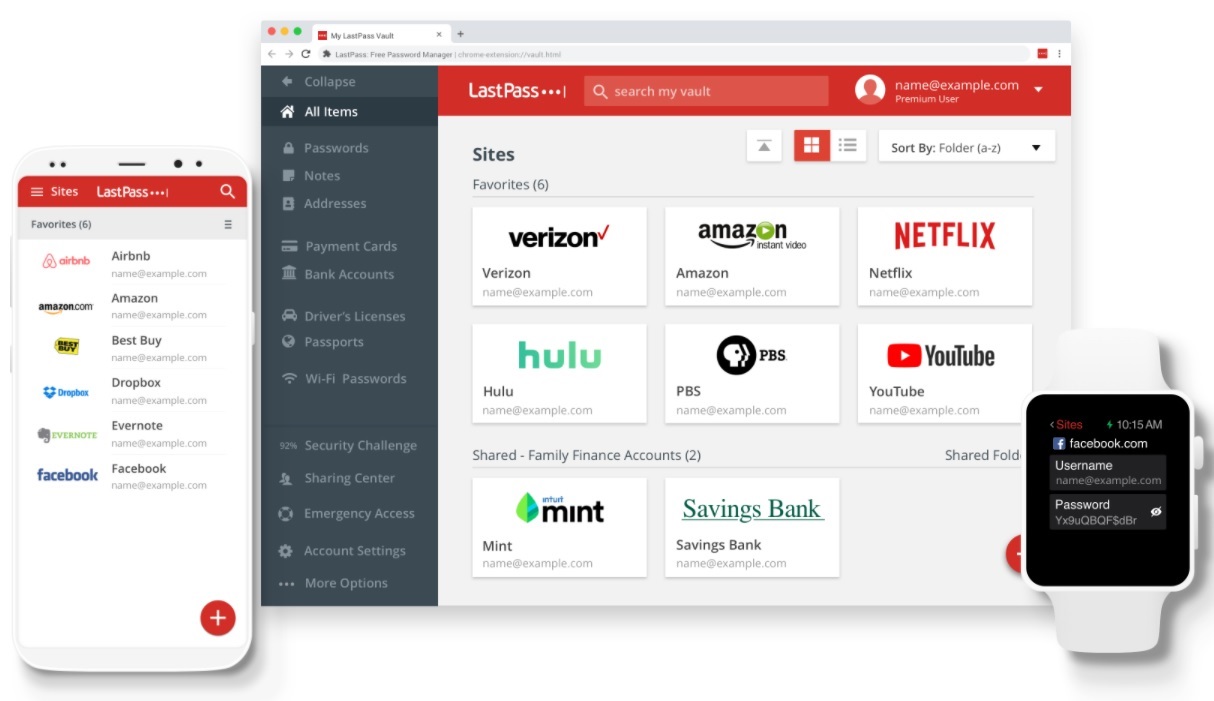

1. Utilizar un gestor de contraseñas y tecnologías autónomas

Resulta difícil recordar claves diferentes en todos los sitios donde tenemos cuentas. De ahí la importancia de contar con un administrador de contraseñas. Sin dudas es una opción mucho más segura que tener anotadas las claves en un bloc de notas, documento en la nube o un papel.

En esta nota de Infobae se incluye un listado de algunos gestores de contraseñas que pueden resultar de utilidad.

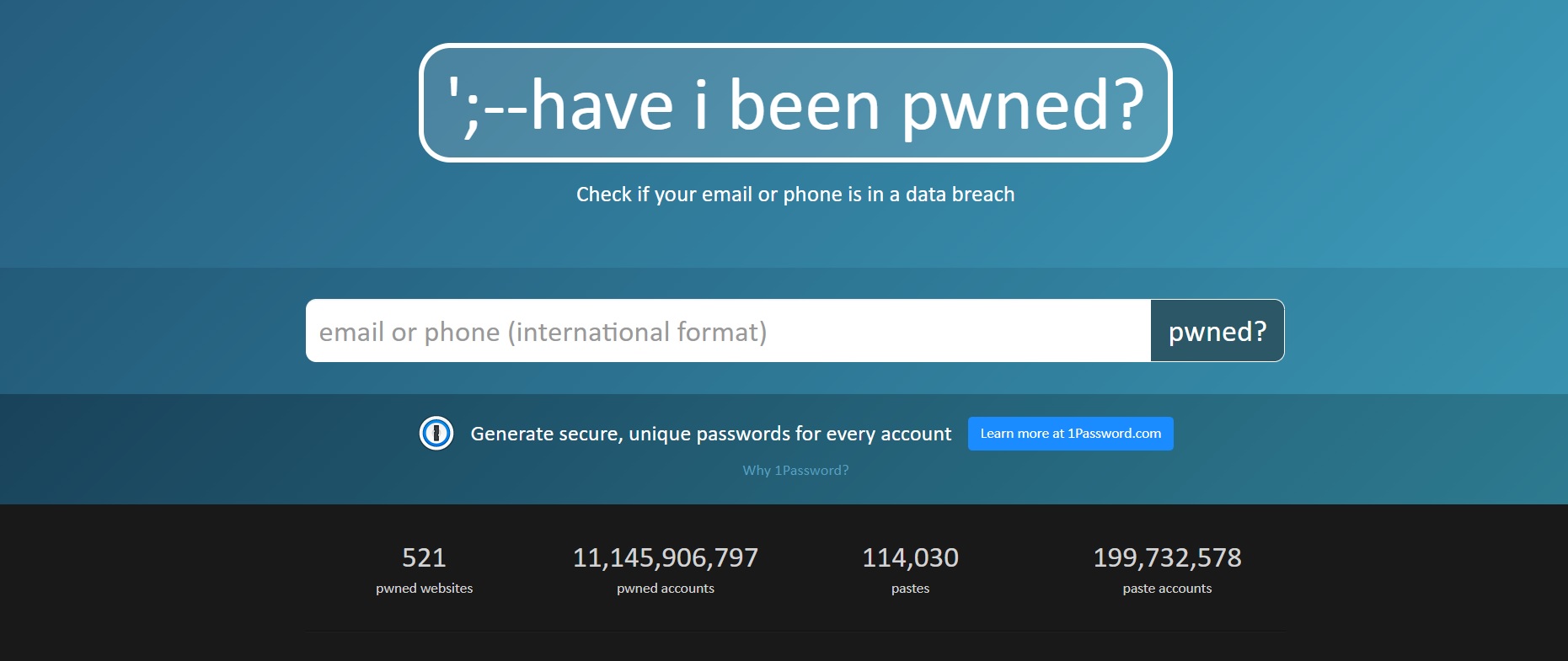

2. Cada contraseña debe ser única

Un buen administrador de tecnología almacena las contraseñas encriptadas, se asegura de que cada contraseña sea única y difícil de adivinar, controla estrictamente los derechos de acceso para cada usuario y hace cumplir las políticas de seguridad de la empresa a nivel de contraseña.

Para saber cuán segura es cada contraseña, Google cuenta con Verificación de Contraseña: una nueva funcionalidad que con tan un solo clic permite saber si una contraseña es débil, si está repetida en varios sitios o si quedó expuesta.

3. Cambiar una contraseña y claves de cifrado con regularidad

Cambiar las contraseñas y las claves de cifrado con regularidad es esencial para minimizar el impacto de una posible violación de contraseña.

4. Utilizar hardware para la gestión de claves

Existen HSM (Hardware Security Modules), que son dispositivos que permiten la generación, almacenamiento y protección de claves de cifrado.

Estos dispositivos no solo aceleran el proceso de cifrado, sino que tampoco pueden manipularse, lo que permite que las claves residan en un solo lugar y no se repliquen en diferentes sistemas y ubicaciones.

5. Integrar el uso de claves y contraseñas con control de acceso y auditoría

Es importante controlar el acceso a contraseñas y claves no solo a nivel de usuario sino también a nivel de aplicación.

Además, todo uso que un usuario o aplicación le asigne a una contraseña o clave debe ser registrado para mantener los más altos estándares de seguridad.

6. Consolidar una cultura de seguridad

Las organizaciones deben considerar la creación e implementación de una cultura de seguridad.

Debe existir una estrategia que permita mitigar el riesgo y que sea revisada constantemente. Esto significa una inversión que a ilusión generará grandes resultados, pues un ciberataque puede traer consecuencias no exclusivamente reputacionales estrella además en extremo costosas.

Entre estas prácticas una de las más sencillas, pero más importantes es la actualización constante de los sistemas de verificación. Por ejemplo, es importante que las contraseña tengan caducidad y que estén cambiando periódicamente.

7. Emplear varios niveles de autenticación

Una buena inscripción es fundamental, seguridad digital inteligente implica que no se utilice una única forma de verificación de identidad.

Niveles adicionales de entereza como registros biométricos, preguntas de entereza y claves dinámicas son esenciales para la entereza. Una buena regla es que entre más segura deba ser la información, más niveles de seguridad deben protegerla.